活動停止と再開を何度も繰り返しているマルウェアであるEmotet(エモテット)。2022年11月から小康状態が続いていましたが、2023年3月に活動を再開したことがIPAから報告されました。

本記事では、サイバー攻撃の流行の手口について紹介するとともに、適切な対策について解説します。自社の対策に抜け漏れがないか、本記事を読んでぜひチェックしてください。

INDEX

- 1.Emotet(エモテット)の最新手口(2023年3月版)

- 1.1.ZIPファイルを解凍すると500MB以上のWordファイルが展開される

- 1.2.OneNoteに偽の指示があるもの

- 2.Emotet(エモテット)の概要

- 2.1.Emotet感染の手口はメール

- 2.2.正規のメールを装う

- 2.3.メール文面は巧妙化されている

- 2.4.感染すると連絡帳のアドレスにメールが送信される

- 2.5.感染したパソコンにはマルウェアが次々とインストールされる

- 2.6.ネットワーク上の他の端末にも感染する

- 3.Emotetの感染を防ぐには

- 3.1.基本的なセキュリティ対策を見直そう

- 3.2.高度なセキュリティ製品への投資もおすすめ

- 4.マイクロソフトがEmotet(エモテット)対策を強化

- 5.Emotetへの感染後の対応をマニュアル化しよう

- 5.1.コールドストレージへのバックアップ

- 5.2.アクセス権限を必要最小限にする

- 6.Emotet(エモテット)感染の具体的事例

- 6.1.近畿地方の食品製造会社:被害額約1,800万円

- 6.2.東京都の団体:被害額約2,000万円+2人月

Emotet(エモテット)の最新手口(2023年3月版)

IPA(情報処理推進機構)から注意喚起されている、Emotetの最新手口を2つ紹介します。

ZIPファイルを解凍すると500MB以上のWordファイルが展開される

1つ目の手口は、メールに添付されたZIPファイルを解凍すると、500MB以上のWordファイルが現れるというものです。

このWordファイルのマクロを有効にすることで、Emotetに感染してしまいます。

一部のセキュリティ製品では大容量ファイルのスキャンが一部のみ行われるため、この手口はそれらの製品の検知を回避することを狙っています。

参考:Emotetの攻撃活動再開について(2023年3月9日)-IPA

OneNoteに偽の指示があるもの

もう1つの手口は、マイクロソフトのノートアプリケーションであるOneNote(.one)を悪用したものです。

この手口では、次のような手順で感染します。

1.メールに添付されたファイルを開く

2.ノート内にある「View」ボタンをクリックする

3.「添付ファイルを開くとコンピューターやデータに問題を起こす可能性があります。」という警告ポップアップが表示される

4.OKボタンを押す

5.ウイルスに感染する

2でクリックするボタンは実際にはボタンを模した画像であり、その下には悪意のあるファイルが仕込まれています。

.one形式のファイルが送られてきた場合は、特に注意が必要です。

参考:Microsoft OneNote形式のファイルを悪用した攻撃(2023年3月17日)-IPA

Emotet(エモテット)の概要

Emotetの感染の手口や感染による被害、感染を防ぐための対策について解説します。

Emotet感染の手口はメール

Emotetは、感染したパソコンからメールを送信することによって、感染を広げていきます。

Emotetが送信するメールには、「マクロ付きの添付ファイル」や「URLのリンク」、「パスワード付きのZipファイル」などがついています。

メールの受信者が添付ファイルを開いて「コンテンツの有効化」を実行すると、Emotetに感染するしくみです。

URLのリンクをクリックするとファイルがダウンロードされますが、そのファイルには不正なプログラムが埋め込まれています。

正規のメールを装う

Emotetは、感染したパソコンの連絡帳にあるアドレス宛に、メールを送信します。

メールは乗っ取られたメールアカウントから送信されます。

メールを受け取った人にとっては、単に「同僚や取引先からメールが届いた」だけに見えるので、安全だと信じ込みやすいです。

メール文面は巧妙化されている

Emotetが送るメールは、巧妙なものに変化しています。

文面には自然な日本語が使われており、いかにもありそうな業務連絡を装っています。

実際のメール文面を見てみましょう。

”日頃よりお世話になっております。

請求書を確認後、3営業日後の返金(着金)となります。

しかしながら、頂きましたご請求書ですが、3点修正が必要です。

①手数料が反映されておりませんでしたので、請求書に追記ください。(5%)

②請求書の発行日を記載してください。

③弊社名は「****」です、ご修正をお願いします。

請求書到着日より3営業日後の着金となります。

よろしくお願いいたします。”

出典:IPA

上記のメールが取引先から送られてきたとしたら、添付ファイルを開いてしまう人も少なくないのではないでしょうか。

このメールにはエクセルファイルが添付されています。受信者が「コンテンツの有効化」をすることで、Emotetに感染するしくみです。

感染すると連絡帳のアドレスにメールが送信される

Emotetに感染すると、感染したコンピューターの情報を略奪し、メールアカウントを乗っ取るでしょう。

乗っ取られたアカウントから連絡帳のメールアドレス宛に、マルウェア付きのメールが送信されます。

このようにメールを介して、次々に感染を広げていきます。

感染したパソコンにはマルウェアが次々とインストールされる

Emonetは感染したコンピューターに対し、さまざまなマルウェアをインストールしようとします。

Emotetを介してインストールされるマルウェアのひとつが、身代金要求型ウイルスの「ランサムウェア」です。

ランサムウェアに感染すると、パソコン内のファイルやそのパソコンからアクセスできるネットワーク上のファイルが、暗号化され開けなくなってしまいます。

もしファイルを適切にバックアップしていなければ、復旧は困難でしょう。

また情報を盗み取るマルウェアがダウンロードされると、認証情報を含めた端末上の情報が盗み取られてしまいます。

ネットワーク上の他の端末にも感染する

感染したパソコンと同じネットワーク上にある端末にも、Emotetは増殖していきます。社内の端末1台が感染しただけで、爆発的に社内へ広まってしまうでしょう。

Emotetの感染を防ぐには

Emotetの感染を防ぐには、基本的なセキュリティ対策に加え、メールに対する警戒を強める必要があるでしょう。

メールの添付ファイルをダウンロードしたりURLをクリックしたりしないよう、全社員に呼びかけましょう。さらに最新の手口について、都度周知するようにしてください。

社員のうちだれか一人でも添付ファイルを開いて「コンテンツを有効化」してしまったら、そこから社内や取引先にどんどん感染が広がってしまいます。

社員全員のセキュリティ意識の向上なしに、Emotet感染を防ぐことはできません。

基本的なセキュリティ対策を見直そう

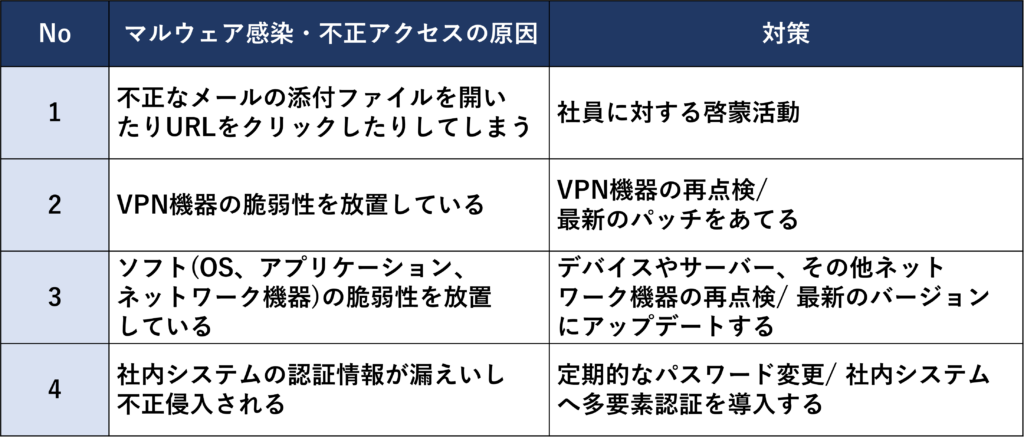

Emotetへの感染を防ぐには、基本的なセキュリティ対策の再点検をおすすめします。

マルウェア感染や不正アクセスの原因と対策を以下の表にまとめていますので、自社の対応に抜け漏れがないか確認してください。

高度なセキュリティ製品への投資もおすすめ

EDRを使って、さらにセキュリティを強化することもおすすめです。

EDRとは、デバイスやサーバーの動きを常時監視することにより、未知のマルウェアの感染拡大を防ぐセキュリティ製品です。

デバイスやサーバーが「マルウェアに感染したようなおかしな動き」をしたときに、管理者に通知を飛ばします。

EDRを使えば感染を迅速に検知できるので、被害が拡大するのを防ぐことができるでしょう。

マイクロソフトがEmotet(エモテット)対策を強化

2022年7月27日以降、Windowsアップデートを適用することにより、インターネットやメールから入手したOfficeファイルについては標準でマクロが無効化されるようになりました。

この変更により、ファイルを開いても、「編集を有効にする」「コンテンツの有効化」ボタンが表示されなくなったのです。

ユーザーが誤ってクリックしてしまうことを回避でき、Emotetに感染するリスクも低減されています。

Emotetへの感染後の対応をマニュアル化しよう

基本的なセキュリティ対策を施していたとしても、Emotetの感染を完全に防ぎきることは難しいかもしれません。

企業のセキュリティ担当者は、基本的なセキュリティ対策に加え、感染後の対応策をあらかじめ準備しておく必要があるでしょう。

感染してから復旧までの時間をできるだけ短くできるよう、復旧までのプロセスを事前に練っておくことをおすすめします。

ここでは復旧のための対策を2つご紹介します。

1.コールドストレージへのバックアップ

1つ目の対策は、ネットワークから切り離されたストレージ(コールドストレージ)へのバックアップです。

Emotet経由でランサムウェアに感染してしまったときに役立ちます。

ランサムウェアに感染したとき、もしファイルサーバーや業務ソフトのバックアップがネットワークドライブ上にあると、そのバックアップさえも暗号化されてしまい、復旧できなくなってしまいます。

バックアップ用のストレージは共有設定を解除し、ネットワークとは切り離しておきましょう。

またバックアップから完全に復元できることを確認するため、復元を実際に試してみることをおすすめします。

2.アクセス権限を必要最小限にする

2つ目は、ユーザーのアクセス権を必要最小限にすることです。これは感染する範囲を最小化するのに役立ちます。

マルウェアの感染で最悪なパターンは、会社のすべての機器に感染が広がることです。

ですがもし、感染したパソコンのアクセスできる範囲がある程度絞られていたら、感染はその範囲内に留められるでしょう。

Emotet(エモテット)感染の具体的事例

Emotet感染による具体的な事例を紹介します。

近畿地方の食品製造会社:被害額約1,800万円

自社従業員を名乗った不審なメールが取引先に送られたことで、自社端末がEmotetに感染していることが発覚しました。

この感染の原因は、同僚を装ったメールが従業員に届いたことです。

送り主が同僚の名前であったため、従業員は警戒せずに添付されたファイルを開いてしまったと考えられます。

この事態に対処するため、ネットショップでの販売を一時休止し、PCの初期化や入れ替え、そして18,000人にQUOカードを配布するなどの対策が実施されました。

その結果、約1,800万円の損害が発生したと報告されています。

東京都の団体:被害額約2,000万円+2人月

Emotet感染の原因は、顧客を名乗ったメールが職員宛に届いたことです。

このメールにはWordファイルが添付されており、職員がそのファイルを開き「コンテンツの有効化(マクロの有効化)」を実行した結果、Emotetに感染しました。

セキュリティ対策が不十分であったため、被害範囲を把握するためには組織内の全端末を調査する必要があり、これには相当の費用が必要であったと報告されています。

再発防止のため、EDR(エンドポイント検出および対応)や資産管理ソフトの導入、ウイルス対策ソフトの入れ替えも実施されました。

実際に発生した費用は2,000万円ですが、さらに2人月分の工数も必要だったとのことです。

まとめ

連鎖的に感染し続けるEmotetの流行は、しばらく続くと考えられます。 不審なメールには十分警戒するよう、社内に呼びかけましょう。 基本的なセキュリティ対策を再点検するとともに、バックアップを適切に設定し、アクセス権を見直すことが推奨されます。

※記載している内容は、掲載日時点のものです

固定IPアドレスとは?活用シーンとメリット・デメリットをわかりやすく解説!

固定IPアドレスとは?活用シーンとメリット・デメリットをわかりやすく解説!

2023-9-20

DX(デジタルトランスフォーメーション)とは?基礎知識や進め方、成功事例を解説!

DX(デジタルトランスフォーメーション)とは?基礎知識や進め方、成功事例を解説!

2023-5-16

サイバー攻撃とは?種類と企業に必要な対策をわかりやすく解説!

サイバー攻撃とは?種類と企業に必要な対策をわかりやすく解説!

2024-4-24

-

# U3# ガイドライン# LOOOK# ローカル5G# PBX# doracoon# イントラネット# PBXとは# DoRACOON# WiFi# DOR02# ゼロトラスト# デジタルサイネージ# 周波数帯# クラウドPBX# イントラネットとは# BCP対策# セキュリティ# 電源入らない# VPN

快適にインターネットを利用できる回線速度の目安は?速度が遅い時の改善方法も解説

快適にインターネットを利用できる回線速度の目安は?速度が遅い時の改善方法も解説

2023-06-26

急にインターネットが遅くなる11の原因と対処法

急にインターネットが遅くなる11の原因と対処法

2023-07-12

【徹底解説】5Gの周波数帯「ミリ波」・「Sub6」・「4G周波数帯の転用」について

【徹底解説】5Gの周波数帯「ミリ波」・「Sub6」・「4G周波数帯の転用」について

2024-03-18