本記事ではサイバー攻撃の定義や犯人の動機、手口、侵入経路について徹底解説します。本記事を読むことで、サイバー攻撃への理解が深まります。

INDEX

- 1.サイバー攻撃とは何か

- 2.サイバー攻撃を行う動機

- 2.1.最先端技術や国家機密情報の取得

- 2.2.金銭的利益

- 2.3.政治的主張

- 2.4.個人的な満足感

- 3.サイバー攻撃の侵入経路

- 3.1.ゲートウェイ

- 3.2.脆弱性

- 3.3.社内ネットワークへアクセスできる人

- 4.騙されやすい人を狙った攻撃

- 4.1.フィッシングメール

- 4.2.標的型メール

- 4.3.フィッシングサイト/a>

- 4.4.ビジネスメール詐欺(BEC)

- 5.ウェブサーバーを狙ったサイバー攻撃

- 5.1.インジェクション攻撃

- 5.2.SQLインジェクション

- 5.3.クロスサイトスクリプティング

- 5.4.Webサイトの改ざん

- 5.5.DoS攻撃/DDoS攻撃

- 6.認証システムを狙ったサイバー攻撃

- 6.1.総当り攻撃

- 6.2.パスワードリスト攻撃

- 6.3.正規のアカウント情報を使った不正ログイン

- 7.特定のターゲットを狙ったサイバー攻撃

- 7.1.サプライチェーン攻撃

- 7.2.水飲み場攻撃

- 8.脆弱性の公開時期に関するサイバー攻撃

- 8.1.ゼロデイ攻撃

- 8.2.パッチが公開されて間もない時期の攻撃

- 9.クライアントPCを狙ったサイバー攻撃

- 9.1.ボット

- 9.2.スパイウェア

- 9.3.キーロガー

- 9.4.ランサムウェア

- 10.サイバー攻撃によって生じる損害

- 10.1.システム復旧にかかる費用・時間

- 10.2.システムダウンによる営業機会の損失

- 10.3.企業イメージのダウン

- 11.サイバー攻撃の被害事例

- 11.1.ランサムウェアによって電子カルテが停止し診療もストップ

- 11.2.VPN装置とサーバーの管理者パスワードの脆弱性によりファイルサーバーが暗号化

- 11.3.テレワーク用PCの感染をきっかけにファイルサーバーが暗号化

- 11.4.CMSの脆弱性によりECサイトが改ざんされ顧客のクレジットカード情報が漏洩

- 11.5.総当たり攻撃で認証を突破され、迷惑メール送信の踏み台に

- 11.6.ソフトウェアのダウンロードにより不正アクセスの踏み台に

- 12.サイバー攻撃の対象と主な原因

- 12.1.攻撃の対象で最も多いのはWebサーバー

- 12.2.原因はファームウェアの未更新・設定の不備・脆弱なパスワード

- 13.サイバー攻撃への対策

- 13.1.システム対策

- 13.2.従業員に対する教育

サイバー攻撃とは何か

サイバー攻撃とは、他者に損害を与える目的で行われる、サイバー空間上の行為のことです。

「他者に損害を与える」行為は、次のとおりです。

・機密情報や個人情報の搾取

・システムに侵入し、データを操作・改ざんする

・システムをダウンさせ機能停止

・IDやパスワードの詐取による不正ログイン

・なりすましによるクレジットカードの不正利用

さまざまな手法を駆使し、上記の目的を達成します。

サイバー攻撃を行う動機

サイバー攻撃を行う人の動機として、主に次の4つが考えられます。

- ・最先端技術や国家機密情報の取得

- ・金銭的利益

- ・政治的主張

- ・個人的な満足感

最先端技術や国家機密情報の取得

企業のもつ最先端技術や、政治的・軍事的な機密情報の取得を目的とするハッカーがいます。

これらのハッカーの背後には「国家」が存在し、ハッカーは国から金銭的な援助を受けているとされています。ハッカーが行うサイバー攻撃の特徴は、次のとおりです。

・特定の相手を標的とする

・数ヶ月~数年という長い期間、継続的に攻撃を行う

・独自に開発したマルウェアが使われる

最先端技術や国家機密情報を目的とするため、不特定多数を攻撃対象とすることはありません。

攻撃の期間が長いことも特徴です。数ヶ月~数年という長い期間を費やし、目的の情報を窃盗します。

闇サイトで売買されているマルウェアは使われず、独自に開発したものが使われます。

金銭的利益

ハッカーがサイバー攻撃を行う動機として最も多いのが、金銭的利益を取得することです。

金銭を取得する手段として、主に次の5つが考えられます。

・盗んだ情報を復元するパスワードと引き換えに、身代金を要求する

・不正に盗んだクレジットカードや銀行口座の情報を使って、物品を購入する

・盗んだ個人情報を闇のマーケットで売る

・金融機関や暗号資産取引所の認証情報を取得する

・暗号資産取引所から暗号資産を盗む

政治的主張

自身の主張に反する組織に対してサイバー攻撃を行うことにより、政治的意思を示すハッカーも存在します。

政治的主張を行うハッカーは、ハクティビストと呼ばれます。

最近であれば、話題になったのはロシアのウクライナ侵略時に政治的主張を行った「アノニマス」と呼ばれる有名なハッカー軍団で、「ハクティビスト」の1つとされています。

個人的な満足感

個人的満足感や達成感、自己顕示欲を満たすために、サイバー攻撃を行うハッカーがいます。学んだ知識を、実際の場で実践してみたいという気持ちになるのかもしれません。

サイバー攻撃の侵入経路

攻撃者はどのようなところから社内ネットワークに入り込むのでしょうか。ここではサイバー攻撃における侵入経路について解説します。

ゲートウェイ

ゲートウェイとは、インターネット上のサーバーとの通信の橋渡しを行う機器です。

主にルーターが、ゲートウェイの役割を果たしています。

攻撃者は社内ネットワークへの入り口であるゲートウェイやVPN装置を突破し、社内ネットワークに入り込もうとします。

脆弱性

脆弱性とは、ソフトウェアにおける安全性上の欠陥のことです。脆弱性のないソフトウェアというものは、基本的にありません。

仮に現在脆弱性がないとしても、将来的には必ず発見され、修正パッチをあてないままにしておくとハッカーに狙われやすくなります。

社内ネットワークへアクセスできる人

ゲートウェイにセキュリティ対策が施され、すべての機器のソフトウェアが最新の状態であれば、社内ネットワークへの侵入は困難です。この場合、「個人」に対してサイバー攻撃が行われます。

たとえば社員や協力会社の社員など、社内ネットワークへのアクセス権をもつ人です。

相手のパソコンへマルウェアを送り込むため、ハッカーは取引先を装ってメールを送る可能性があります。社員本人はまったく意図せずに社内PCをマルウェアに感染させ、侵入経路をハッカーに提供してしまいます。

騙されやすい人を狙った攻撃

サイバー攻撃は、OSなどの脆弱性を利用するものと、フィッシングなどを利用してユーザーを騙すものに大きく分かれます。

脆弱性を利用するには、攻撃するまでに時間とコストがかかります。

たとえばその脆弱性の詳細を調べたり、脆弱性を攻撃するためのツールを準備したり、ターゲットを見つけたりするなどです。

一方フィッシングは、メールアドレスのリストさえ入手できれば、大量のアドレス宛に同じ文面を送りつけます。攻撃を成功させるには、より多くのメールアドレスに送りつければよいだけなので、費用対効果が大きいといえるでしょう。

ここでは、ユーザーを騙すサイバー攻撃手法について見ていきます。

フィッシングメール

個人情報やクレジットカード情報等を窃取する目的で、送信元を詐称して送られてくるメールのことです。送信元としては、銀行や大手ECサイトなどの民間企業がよくあるパターンです。

以前は不自然な日本語でしたが、昨今では自然な日本語が使われており、フィッシングなのか正規のメールなのかを判断しづらくなっています。

標的型メール

フィッシングメールの大半は不特定多数宛ですが、標的型メールは「自分」または「自分が属する部門」宛に届きます。

メールタイトルが業務に関する件名となっていたり、普段やりとりする人物からのメールだったりするため、詐称されたメールと気づくことは難しいといえるでしょう。

騙されて添付ファイルを開いてしまったり、本文に記載されているURLをクリックしたりしてしまうと、コンピューターにマルウェアがインストールされてしまいます。

一般的なフィッシングメールよりも、攻撃者はあなた(またはあなたの会社の部門)について調べるなどのコストをかけているといえます。

機密情報を狙っているか、踏み台にして別の企業へ攻撃するかなど、大きな狙いがあるのかもしれません。

フィッシングサイト

本物のウェブサイトそっくりにつくられたウェブサイトのことで、主にアカウント情報やクレジットカード情報を窃取する目的でつくられたものです。

フィッシングメールの本文内に外部リンク先として記載されていることが多く、フィッシングメールを本物のメールと信じている場合には、偽のウェブサイトであることに気付かないでしょう。

フィッシングサイトと本物のサイトの見分け方は、ウェブブラウザの上部にあるURLを確認することです。偽物であれば、ドメイン名が公式のものとは若干異なっています。

ビジネスメール詐欺(BEC)

ビジネスメール詐欺とは取引先や組織内の関係者などに偽装したメールを送りつけ、金銭の詐取などを狙った詐欺のことです。

近年ではバラマキ型のビジネスメール詐欺だけでなく、親会社の代表者の名を騙り、複数のグループ会社の代表宛てに攻撃を行い実際に入金してしまうケースもあります。

ビジネスメール詐欺は年々巧妙化しており、見分けるのが難しくなってきています。対策の1つとしては「メール以外の方法でも確認をとる」という方法が挙げられています。

ウェブサーバーを狙ったサイバー攻撃

昨今ではさまざまなサービスを提供するウェブサービスが誕生しています。

ウェブサイトの管理が甘い場合、改ざんや情報漏えいのセキュリティ事故が起こってしまうでしょう。ここでは、ウェブサーバーを狙ったサイバー攻撃の手法について解説します。

インジェクション攻撃

インジェクション攻撃とは、入力フォームがある対話型のウェブサイトにおいて発生する攻撃です。攻撃者は入力フォームにコードを意図的に入力し、ウェブサーバーから管理者の想定していないアクションを引き出します。

フォームに入力された文字列から危険な文字列を省くなどして無力化すること(サニタイジング)が、ウェブサイトの管理者側に求められます。下記で説明するSQLインジェクションとクロスサイトスクリプティングは、インジェクション攻撃の一種です。

SQLインジェクション

インジェクション攻撃の一種で、データベースソフトのSQLを対象に行うものです。顧客情報の漏洩やウェブサイトの改ざんなどが引き起こされます。

クロスサイトスクリプティング

コメント欄があるウェブサイトや掲示板サイトにおいて、攻撃者がフォームにプログラムコードを入力することにより、その入力されたコメントが表示されたページを読み込んだユーザーが攻撃を受けるものです。

閲覧したユーザーのブラウザからCookieが窃取され、なりすましなどの被害が引き起こされます。

Webサイトの改ざん

企業のウェブサイトなどを意図的に書き換えることをいいます。

改ざんする目的としては、「自分のイデオロギーや政治的見解を訴える」ことや、「悪意のあるプログラムを埋め込む」ことが考えられます。

企業のウェブサイトが改ざんされると、セキュリティ対策が不十分であるという悪いイメージを顧客に与えることになりかねません。

DoS攻撃/DDoS攻撃

Dos攻撃とは、1台のコンピューターから仕掛ける攻撃で、DDoS攻撃は複数のコンピューターからシステムに対し、一斉に大量のトラフィックを送信するサイバー攻撃です。

顧客を、企業のシステムにアクセスさせないようにする目的で行われ、攻撃の停止と引き換えに、金銭を要求される場合があります。

また踏み台となる第3者のPCを利用することから、攻撃者の特定が難しく、対処しにくいサイバー攻撃と言えるでしょう。

認証システムを狙ったサイバー攻撃

認証システムとは、ユーザーにIDやパスワードを入力させることにより、アクセスするユーザーの身元を確認するしくみのことです。

一般的には、「ログイン」という行為を指し、コンピューターデバイスやウェブサービスなどに認証システムが設けられています。

第三者に不正にログインされてしまうと、自身の個人情報や権限でアクセスできる秘匿情報が漏洩してしまうなどの被害が考えられます。

総当り攻撃

総当り攻撃とは、パスワードに関する文字列のうち、考えられるすべてのパターンでログインを試みる攻撃のことです。コンピューターによって自動実行されるため、理論的には、時間をかけさえすれば突破できることになります。

総当り攻撃を防ぐには、各デバイスやウェブサービス側において、「◯回認証が失敗したらアカウントをロックする」などの失敗時の設定を施しておくとよいでしょう。

またパスワード以外に、SMSやメールに送られたコードの入力を求めるなど、2要素認証を設定することも有効です。スマートフォンに搭載されている指紋認証や顔認証などの生体認証システムを利用することも、一つの方法です。

パスワードリスト攻撃

他のウェブサービスなどから漏洩したIDとパスワードの組み合わせを利用して、他のウェブサービスにログインを試みる攻撃です。

流出したIDとパスワードのリストはダークウェブなどで売買されているため、リストを購入さえすれば、パスワードリスト攻撃を仕掛けられます。

ユーザーが他のサービスでパスワードを使いまわしている場合、不正にログインされてしまう可能性が高いといえるでしょう。

ただ、個人が管理しなければならないパスワードは膨大に増え、さらにそれぞれのサイトにおいて「複雑なパスワード」を求められるため、ユーザーはパスワード管理に大きなフラストレーションを感じています。

パスワードの使い回しを避けるのは、所属企業のアカウントや、決済情報が紐づいているアカウントなどの「大事なもの」に限定してもいいかもしれません。

正規のアカウント情報を使った不正ログイン

正規のアカウントIDとパスワードの組み合わせが攻撃者に渡ってしまっている場合、攻撃者が社内システムやウェブサービスにログインできてしまいます。

ログインが不正であることを検知することは難しいため、攻撃者はアカウントIDの権限内でアクセスできる機密情報にアクセスしたり、コンピューターにマルウェアを感染させたりできるでしょう。

社員の名前とメールアドレスを取得するなどし、さらにアクセス権の高い人物のアカウントを乗っ取ろうとするかもしれません。

正規のアカウント情報を取得する手口としては、クラウドサービスやウェブサーバー、VPNの脆弱性を悪用した攻撃によるものが考えられます。

パスワード以外の要素で認証する2要素認証を設定すれば、正規のパスワードが漏洩した場合も不正ログインを防げるでしょう。

特定のターゲットを狙ったサイバー攻撃

サイバー攻撃には、不特定多数を対象としたものと、あらかじめターゲットを決め、そのターゲットに対し攻撃を行うものがあります。

ここでは、特定のターゲットを狙ったサイバー攻撃の手法を紹介します。

サプライチェーン攻撃

「サプライチェーンシステム」とは原材料調達や商品の生産、在庫管理等などを一貫して管理するため、複数の企業間で共有して利用されるITシステムのことです。

サプライチェーン攻撃とは、サプライチェーンシステムに参加する企業のうち、セキュリティが脆弱な企業を足がかりにして、本命の企業を攻撃しようとするものです。

本命企業の盤石なセキュリティを迂回できるため、コストパフォーマンスがよいとされます。

サプライチェーングループの中心となる企業は、サプライチェーン参加企業のセキュリティ対応について、積極的に関与していく姿勢が求められるでしょう。

水飲み場攻撃

特定の企業や団体などのメンバーが頻繁にアクセスするウェブサイトを発見し、そのウェブサイトを改ざんすることで、そのメンバーのコンピューターにマルウェア等を感染させる攻撃です。

メンバーがよく利用するウェブサイトであるというのがポイントになっており、疑問を抱かせずにマルウェアをダウンロードさせられるでしょう。

ただ、不正アクセスなどでその企業のアクセスログを取得し、アクセスするウェブサイトが脆弱であるという条件が揃ってはじめて実行できるため、発生する頻度は多くありません。

脆弱性の公開時期に関するサイバー攻撃

脆弱性が発見されるとソフトウェアメーカーは修正パッチを公開します。

パッチが公開される時期に関する、攻撃手法を見ていきましょう。

ゼロデイ攻撃

パッチがリリースされる前の、一般的には知られていない脆弱性を狙った攻撃です。

「誰にも知られていない」という点で、ゼロデイ脆弱性はハッカーにとって非常に価値が高いものです。

検知システムを回避できるため、攻撃の成功確率が極めて高いといえるでしょう。

ただ一方、いったん利用すればターゲット企業にログが残ってしまうため、ゼロデイ脆弱性について知られてしまい、有用性が低くなってしまうかもしれません。

よってハッカーにとっては、ここぞというときに使用する、特別なターゲットを狙う際に利用する攻撃といえるでしょう。

標的となる企業にとっては、ゼロデイ攻撃を防ぐことは不可能であるため、ゼロデイ攻撃が起こったことをログで確認するくらいしか手立てはありません。

パッチが公開されて間もない時期の攻撃

ソフトウェアメーカーが修正パッチを公開することは、現時点の製品に脆弱性があることと同義です。ハッカーは、脆弱性が未修正のユーザーを格好の攻撃対象とするでしょう。

とくにパッチの公開から間もない時期であれば、その脆弱性を修正していないユーザーの数は非常に多い状態です。修正パッチが公開されたら、時間をあけずにパッチを適用することが求められます。

クライアントPCを狙ったサイバー攻撃

クライアントPCには、ネットワークやウェブブラウザ、リムーバブルドライブの着脱などを通じて、さまざまなプログラムがインストールされます。

ここでは、クライアントPCに感染し悪意のある行いをするプログラムについて取り上げます。

ボット

コンピューターに潜伏し、外部からの司令により組織的な攻撃を実行するプログラムのことです。ハッカーは、ボットに感染した大量のコンピュータを使ってDoS攻撃を仕掛けたり、スパムメールを送信したりします。

第三者への攻撃の踏み台として利用されますが、ボットに感染しているコンピューター自体に直接的な害はありません。

パソコン以外の家電やオフィス機器、医療用/産業用機器などのIoT機器にもボットが潜んでいるとされています。

パソコンであればマルウェア対策ソフトウェアのインストール、IoT機器であれば修正パッチを適用することで、ボットへの感染を防げるでしょう。

スパイウェア

コンピューターウイルスの一種で、ユーザーの知らないうちにインストールされ、アクセス履歴や個人情報などを収集するプログラムのことです。

マルウェア対策ソフトウェアをインストールすることで、対策できます。

キーロガー

キーボードの入力情報を窃盗するプログラムです。

キーロガーがインストールされたままパスワードを入力すると、パスワードが漏洩してしまいます。

金融系のウェブサービスのなかには、ログイン画面にソフトウェアキーボードを設置している業者があります。これはこのキーロガー対策を意識したものです。

キーボードを使わずクリックで入力できるため、万が一キーロガーがインストールされていたとしても、リスクを回避できます。

一種のコンピューターウイルスなので、マルウェア対策ソフトで対策できるでしょう。

ランサムウェア

感染したコンピューターのファイルを暗号化し、復号化キーと引き換えに身代金(ランサム)を要求するウイルスの総称です。

「WannaCry(ワナクライ)」や「Emotet(エモテット)」が有名です。

ランサムウェアのなかには、マルウェア検知ソフトをすり抜けるものがあるため、マルウェア対策ソフトだけではなかなか侵入を防げません。

万が一感染してもデータを復元できるよう、バックアップ設定を見直すことが一番の対策となります。

サイバー攻撃によって生じる損害

ハッカーから恐喝されるケース以外にも、サイバー攻撃によって損害が生じます。人的・時間的コストがかかり、さらに売上と信用の損失を招く危険があります。

システム復旧にかかる費用・時間

サイバー攻撃の被害に遭うと、感染したパソコンを特定し、再セットアップする必要があります。

ファイルサーバー内のデータが改ざんされていた場合は、再セットアップしたあとに、感染されていない時点の状態に戻す必要があります。

感染した時点や機器の特定、機器の再セットアップ作業、バックアップファイルの適用等に、莫大な時間と人的コストがかかるでしょう。

システムダウンによる営業機会の損失

サイバー攻撃により業務システムを利用できなくなったり、顧客に公開しているECサイトが停止したりすると、普段どおり営業することは困難です。

営業機会が失われることとなり、本来得られるはずだった売上も失います。

企業イメージのダウン

取引先からの信用も失い、これまで受注していたものを競合に奪われるなど、金銭的な損失は計り知れません。

サイバー攻撃の被害事例

ここでは、サイバー攻撃に遭った企業の被害事例を紹介します。

ランサムウェアによって電子カルテが停止し診療もストップ

大阪府のある病院では、2022年10月にサーバーがランサムウェアに感染し、電子カルテシステムが停止しました。その結果、緊急以外の手術や通常診療が中断されました。このサイバー攻撃の発端は、給食業者のシステムへの不正アクセスです。

攻撃者は、給食業者のネットワークへの不正アクセスを何らかの手段で成功させました。病院のネットワークは業者とVPNで接続されており、攻撃者は業者ネットワークを通じて病院のネットワークに侵入した可能性が高いです。

VPN装置とサーバーの管理者パスワードの脆弱性によりファイルサーバーが暗号化

ある企業では、2022年10月にファイルサーバー内のファイルがランサムウェアによって暗号化されました。

この企業はVPN装置を利用しており、そのVPN装置にある脆弱性が悪用され、不正アクセスが行われたと考えられます。さらに、サーバーやNASの管理者パスワードが弱かったため、総当たり攻撃などによってパスワードが破られた可能性があります。

参考:コンピュータウイルス・不正アクセスの届出事例2023 年上半期(1 月~6 月)事例13 P18

テレワーク用PCの感染をきっかけにファイルサーバーが暗号化

ある企業では、2022年10月にサーバーが暗号化され、社内ネットワークへの接続障害が発生しました。

具体的な原因は不明ですが、テレワーク用に貸与されたPCがウイルスに感染し、そのPCを通じて攻撃者が社内ネットワークに侵入した可能性が高いと考えられています。

参考:コンピュータウイルス・不正アクセスの届出事例2023 年上半期(1 月~6 月)事例22 P22

CMSの脆弱性によりECサイトが改ざんされ顧客のクレジットカード情報が漏洩

CMSはWebサイトの構築や編集を行うシステムです。このCMSの脆弱性が悪用され、ある企業が運営するECサイトから顧客のクレジットカード情報数十万件が漏洩しました。

攻撃者はCMSの脆弱性を利用し、ECサイトに不正な侵入口(バックドア)を設置しました。このバックドアを通じて攻撃者は管理者画面に侵入し、クレジットカード情報を窃盗したようです。

参考:コンピュータウイルス・不正アクセスの届出事例2023 年上半期(1 月~6 月)事例45 P34

総当たり攻撃で認証を突破され、迷惑メール送信の踏み台に

2022年12月、ある教育・研究機関のメールサーバーが迷惑メールの送信に悪用される事件が発生しました。

迷惑メールの発信元は特定の職員のメールアカウントです。この職員のメールアカウントの認証パスワードは、他のサービスでも使われており、かつ脆弱なものでした。

攻撃者は闇サイトなどで正規のID・パスワードが掲載されたリストを入手し、それを利用してメールアカウントの認証を不正に突破したとみられています。

参考:コンピュータウイルス・不正アクセスの届出事例2023 年上半期(1 月~6 月)事例71 P46

ソフトウェアのダウンロードにより不正アクセスの踏み台に

2023年1月、ある企業のPCが不正アクセスの踏み台に悪用される事件が発生しました。

この事件の発端は、従業員が業務で利用するソフトをインターネット上からダウンロードしたことです。従業員は気づかなかったのですが、そのソフトウェアには通信中継を行うツールが同梱されていたのです。

このツールのインストールにより、社内PCが通信中継サーバーとして機能する環境が構築されました。

攻撃者はこの中継サーバーを利用して、自身のグローバルIPアドレスを偽装し、他の企業への不正アクセスを試みたのです。

結果的に、この企業は社内PCを攻撃者に利用されてしまいました。

参考:コンピュータウイルス・不正アクセスの届出事例2023 年上半期(1 月~6 月)P11-15

サイバー攻撃の対象と主な原因

ここでは、IPAによる「コンピュータウイルス・不正アクセスの届出状況2023 年(1 月~12 月)」を元に、サイバー攻撃の対象と主な原因を解説します。

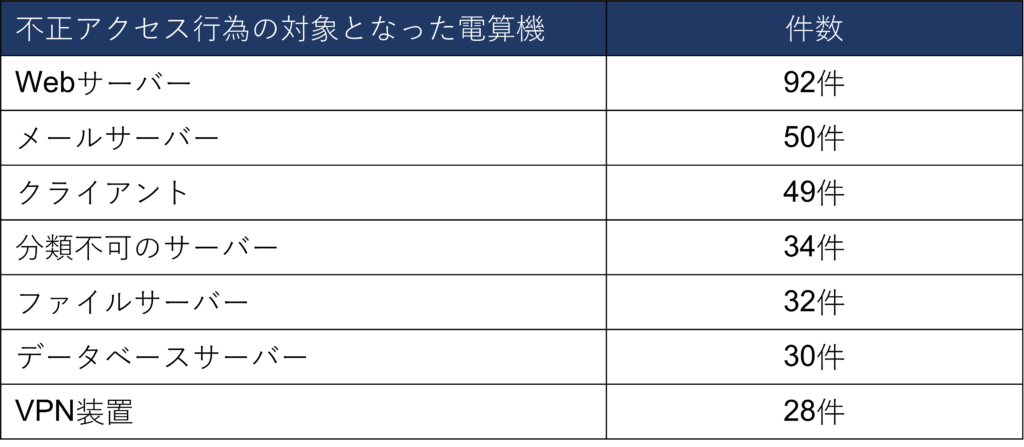

攻撃の対象で最も多いのはWebサーバー

2023年に報告されたサイバー攻撃の中で、最も多かったのはWebサーバーを標的とする攻撃です。

出典:コンピュータウイルス・不正アクセスの届出状況2023 年(1 月~12 月)P14 図2-8より2023年の上位7項目を抜粋

Webサーバーの被害件数は、2位のメールサーバーの約2倍であり、突出しています。自社内のオンプレミス環境だけでなく、レンタルサーバーに設置されたWebサーバーも被害に遭っています。各企業は、Webサーバーのセキュリティ対策を見直す必要があるといえるでしょう。

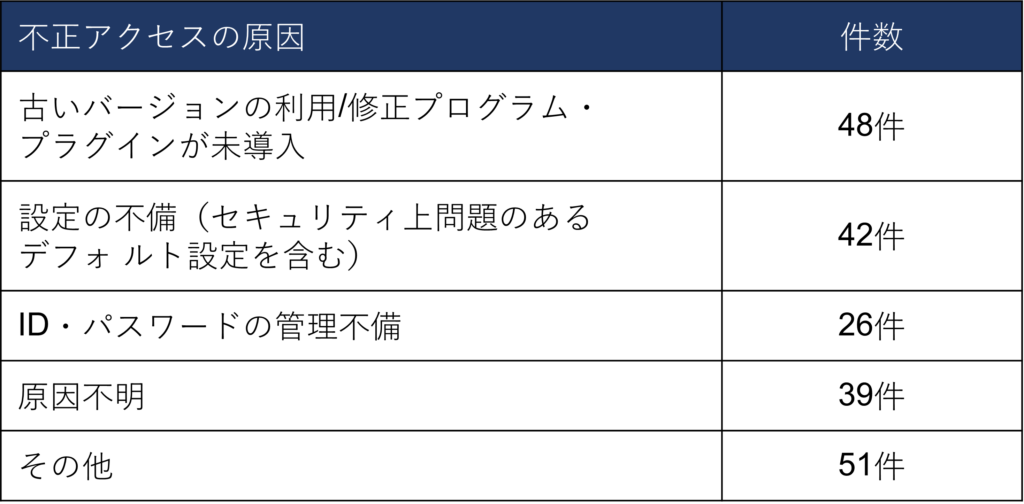

原因はファームウェアの未更新・設定の不備・脆弱なパスワード

サイバー攻撃被害の原因を分類すると、以下となります。

出典:コンピュータウイルス・不正アクセスの届出状況2023 年(1 月~12 月)P13 図2-7より2023年の項目を抜粋

ファームウェアを更新していないことが、最も多くの被害を引き起こしています。次いで、設定上の問題やID・パスワード管理の脆弱性が原因として挙げられています。

企業のネットワークをサイバー攻撃から安全に守るには、これらの問題に対処することが必要です。

サイバー攻撃への対策

サイバー攻撃へ対処するには、システム対策と従業員に対する教育を組み合わせて実行する必要があります。

システム対策

基本的なシステム対策が取られていることを確認しましょう。

以下の2点は、サイバーセキュリティ対策の必須事項です。

・クライアントへのマルウェア対策ソフトのインストール

・ネットに接続する機器をすべて最新のソフトウェアへアップグレード

セキュリティをより強化したい場合は、全社の資産を一元管理できる資産管理ソフトウェアや、ネットワークの出入り口でセキュリティチェックするUTM、ウェブサーバーを守るWAFなどを検討するとよいでしょう。

利用する社内システムを2要素認証に変更することも有効です。

従業員に対する教育

コンピューターは基本的に、どのような操作でも行える権限をユーザーに与えています。

昨今ではフィッシングが流行しており、うっかり騙されてセキュリティを自ら侵害してしまうケースが増えています。

メールの添付ファイルを開いたり、本文にあるURLをクリックしたりするなどは、基本的にユーザーの権限内での操作であるため、システム的に禁止することは不可能といえるでしょう。

従業員に対して啓蒙活動やトレーニングを行い、従業員のリテラシーを高めていくことが求められます。

まとめ

サイバー攻撃における、手口や侵入経路について解説しました。 時代に伴いサイバー攻撃には傾向があるため、最新動向をチェックし、傾向に合わせて対策を強化する必要があります。

最新手口を下記記事で解説していますので、あわせてご一読ください。

固定IPアドレスとは?活用シーンとメリット・デメリットをわかりやすく解説!

固定IPアドレスとは?活用シーンとメリット・デメリットをわかりやすく解説!

2023-9-20

DX(デジタルトランスフォーメーション)とは?基礎知識や進め方、成功事例を解説!

DX(デジタルトランスフォーメーション)とは?基礎知識や進め方、成功事例を解説!

2023-5-16

サイバー攻撃とは?種類と企業に必要な対策をわかりやすく解説!

サイバー攻撃とは?種類と企業に必要な対策をわかりやすく解説!

2024-4-24

-

# 働き方改革# jetfon# セットレンタル# BIツール# マルチキャリア# DOR03# モバイルデータ通信# トラブル# クラウドSIM# 働き方改革実行計画# スマートフォン# 5G# 通信障害# 冗長化とは# ISP# 光回線# WiFiルーター# 問題点# 活用事例# 5G

快適にインターネットを利用できる回線速度の目安は?速度が遅い時の改善方法も解説

快適にインターネットを利用できる回線速度の目安は?速度が遅い時の改善方法も解説

2023-06-26

急にインターネットが遅くなる11の原因と対処法

急にインターネットが遅くなる11の原因と対処法

2023-07-12

【徹底解説】5Gの周波数帯「ミリ波」・「Sub6」・「4G周波数帯の転用」について

【徹底解説】5Gの周波数帯「ミリ波」・「Sub6」・「4G周波数帯の転用」について

2024-03-18